Requisitos previos:

1) Nagios instalado, configurando y corriendo.

2) NDO instalado, configurado y corriendo.

3) Servidor Web con soporte PHP (recomendado: apache con mod_php > 4.2.0).

4) Modulos PHP necesarios: php-gd y php-mysql. El primero usado para el frontend y el segundo es necesario para el NDO backend para que se conecte a la DB.

Instalación:

#apt-get install php5 php5-gd php5-mysql

#cd /tmp

#wget -c http://downloads.sourceforge.net/nagvis/nagvis-1.3.2.tar.gz?modtime=1224536152&big_mirror=0

#tar xzvf nagvis-1.3.2.tar.gz

#mv nagvis-1.3.2 nagvis

#mv nagvis /usr/local/nagios/share/nagvis

#cd /usr/local/nagios/share/nagvis/

#cp etc/nagvis.ini.php-sample etc/nagvis.ini.php

#vim etc/nagvis.ini.php (archivo de configuración)

#chown www-data:www-data /usr/local/nagios/share/nagvis -R

#chmod 664 /usr/local/nagios/share/nagvis/etc/nagvis.ini.php

#chmod 775 /usr/local/nagios/share/nagvis/nagvis/images/maps

#chmod 664 /usr/local/nagios/share/nagvis/nagvis/images/maps/*

#chmod 775 /usr/local/nagios/share/nagvis/etc/maps

#chmod 664 /usr/local/nagios/share/nagvis/etc/maps/*

Ingresar a la web:

http://ip-server/nagios/nagvis/wui/index.php

miércoles, 24 de diciembre de 2008

Instalación NDOutils 1.4 para nagios 3.0.6

1) INTRODUCCION:

A) Propósito:

El addon NDOUTILS es para almacenar toda la configuracion y los eventos del nagios en una base de datos. Almacenando informacion de Nagios en la BD permitira recuperar datos rapidamente y ademas ayudara a procesar datos para servir a una interfaz web en PHP.

La BD MySQL y PostgreSQL esta soportado por el addon.

B) Vista de Diseño:

NDOutils fue diseñado para trabajar con usuarios que tienen:

- Instalacion simple de nagios

- Instalacion Multiple de nagios

- Instalacion Multiple, redundante y distribuida de nagios

Datos de cada proceso de nagios puede almacenar en la misma DB o en distintas DB.

Por lo tanto no soportado todavia, pero en un futuro nagios almacenara en distintas BD desde un mismo proceso.

--------------------------------------------------------------------------------------------------------

2) COMPONENTES

A) Vista:

Hay 4 componentes principales que inician las utilidades NDO:

1- NDOMOD Event Broker Module (Modulo de evento corredor)

2- LOG2NDO Utility

3- FILE2SOCK Utility

4- NDO2DB Daemon

Cada componente se describe con mas detalles en las siguientes paginas.

B) El NDOMOD Event Broker Module

Las utilidades NDO incluyen un Nagios Even Broker Module (NDOMOD.O) que exporta datos desde el demonio de nagios.

Asumiendo que nagios fue compilado con el Modulo Event Broker activado (esto es por default), usted puede configurar que nagios cargue el modulo NDOMOD en tiempo de ejecucion. Una vez que el modulo fue cargado por el daemon de nagios, este puede acceder a todos los datos y logicamente presente el el proceso de nagios que esta corriendo.

El modulo NDOMOD tiene designado exportar la configuracion, como informacion variada de eventos en tiempo de ejecucion que ocurre en el proceso de monitoreo, por el daemon de nagios. El modulo puede enviar esta informacion a un archivo estandar, a un Socket Unix de Dominio o un a socket TCP.

El NDOMOD escribe la info en un formato que el demonio NDO2DB puede entender.

Si el NDOMOD esta escrito para un archivo de salida, usted puede configurarlo para rotarlo periodicamente y/o procesarlo en otra maquina fisicamente (usando SSH, etc.) y envia este contenido al daemond NDO2DB usando la utilidad FILE2SOCK (que describiremos mas adelante).

C) La utilidad LOG2NDO

Esta es designada para permitir importar un historial de logs de nagios a una BD via el NDO2DB daemon (describiremos luego). La utilidad trabaja enviando archivos de logs historicos a un archivo estandar, un unix sock o un tcp sock en un formato que NDO2DB daemond entienda. El NDO2DB daemon puede luego usarlo para procesar la salida y almacenar en un archivo de log historico informandolo en una BD.

D) La utilidad FILE2SOCK

Esta utilidad es muy simple, solo lee de un archivo estandar (o STDIN) y escribe todo sobre un socket de dominio unix o un tcp socket. Estos datos son leidos y no son procesados por nada, antes de ser enviados al socket.

E) El demonio NDO2DB

La utilidad es diseñada para tomar los datos de salida de los componentes NDOMOD y LOG2NDO y almacenarlos en una BD MySQL o BD PostgreSQL.

Cuando este inicia, el daemon NDO2DB crea un socket y espera que los clientes se conecten. NDO2DB puede correr independientemente, bajo un demonio multiproceso o bajo inetd (si esta usando un socket TCP).

Multiples clientes pueden conectarse al daemon NDO2DB y transmitir simultaneamente.

El NDO2DB actualmente solo soporta databases MySQL, en un fururo soportara Postgre.

--------------------------------------------------------------------------------------------------------

4) INSTALACION

A) Prerrequicitos:

Para usar NDOUtils usted necesitara tener lo siguiente instalado y trabajando en su sitema:

- Nagios (ver abajo las versiones)

- MySQL

B) Versiones Compatibles:

Debera tener corriendo Nagios 2.0 (estable). NDOUtils no trabajara en la version de nagios beta 2.0. NDOUtils tambien trabaja bajo las actualizaciones de nagios 2.x y el corriente desembolvimiento de Nagios 3.

C) Obtener la nueva version:

Usted puede obtenerla de NDOUtls addon visitando el site de nagios:

http://www.nagios.org/download/

D) Descargamos el paquete:

Desempacar el tarball en tmp (version en mi caso ndoutils-1.4b7 para nagios 3.0.6):

Enlace de descarga:

#cd /tmp

#wget -c http://downloads.sourceforge.net/nagios/ndoutils-1.4b7.tar.gz

E) INSTALANDO

Usualmente no se encuentra el comando "make install", debe hacer la instalacion manualmente con un par de componentes, no se preocupe, no es complicado.

HAy dos versiones de ndomod.o NEB module y ndo2db daemon a compilar. Uno para Nagios 2.x y el otro para "Nagios 3.x" Cada especificacion de nagios para una version distinta:

Estos trabajan con Nagios 2.x:

ndomod-2.x.o

ndo2db-2x

Estos trabajan con Nagios 3.x:

ndomod-3x.o

ndo2db-3x

Hay otros dos binarios que vienen con NDOUtils que no son para una version especifica de nagios. Ellos son:

file2sock

log2ndo

Hay un orden para instalacion de los componetnes de NDOUtils en el sistema, usted debera copiar los binarios compilados dentro del directorio Nagios (usualmente en /usr/local/nagios/bin), hacer:

#apt-get install bzip2 mysql-server libmysqlclient15-dev phpmyadmin php5-gd gcc make libgd-dev php5-cli sudo php5-sqlite rrdtool

#tar xzvf ndoutils-1.4b7.tar.gz

#cd ndoutils-1.4b7

#./configure

#make

#mysql -u root -p (en blando o el pass agregado)

#create database nagios;

#quit

#cd db

#./installdb -u root -p "passDeMysql" -d nagios

#cd ..

#cp src/ndomod-3x.o /usr/local/nagios/bin/ndomod.o

#cp config/ndomod.cfg /usr/local/nagios/etc/

#vim /usr/local/nagios/etc/nagios.cfg

broker_module=/usr/local/nagios/bin/ndomod.o config_file=/usr/local/nagios/etc/ndomod.cfg (antes de event_broker_options=-1)

#cp src/ndo2db-3x /usr/local/nagios/sbin/ndo2db

#cp config/ndo2db.cfg /usr/local/nagios/etc/

#vim /usr/local/nagios/etc/ndo2db.cfg

db_user=root

db_pass=

#/etc/init.d/nagios start

#/usr/local/nagios/sbin/ndo2db -c /usr/local/nagios/etc/ndo2db.cfg --> Si reinicio el server tengo que volver a ejecutarlo.

Para que esto no ocurra lo deberia poner en automático --> Si me dice que el sock está en uso borro el socket:

#rm /usr/local/nagios/var/ndo.sock

A) Propósito:

El addon NDOUTILS es para almacenar toda la configuracion y los eventos del nagios en una base de datos. Almacenando informacion de Nagios en la BD permitira recuperar datos rapidamente y ademas ayudara a procesar datos para servir a una interfaz web en PHP.

La BD MySQL y PostgreSQL esta soportado por el addon.

B) Vista de Diseño:

NDOutils fue diseñado para trabajar con usuarios que tienen:

- Instalacion simple de nagios

- Instalacion Multiple de nagios

- Instalacion Multiple, redundante y distribuida de nagios

Datos de cada proceso de nagios puede almacenar en la misma DB o en distintas DB.

Por lo tanto no soportado todavia, pero en un futuro nagios almacenara en distintas BD desde un mismo proceso.

--------------------------------------------------------------------------------------------------------

2) COMPONENTES

A) Vista:

Hay 4 componentes principales que inician las utilidades NDO:

1- NDOMOD Event Broker Module (Modulo de evento corredor)

2- LOG2NDO Utility

3- FILE2SOCK Utility

4- NDO2DB Daemon

Cada componente se describe con mas detalles en las siguientes paginas.

B) El NDOMOD Event Broker Module

Las utilidades NDO incluyen un Nagios Even Broker Module (NDOMOD.O) que exporta datos desde el demonio de nagios.

Asumiendo que nagios fue compilado con el Modulo Event Broker activado (esto es por default), usted puede configurar que nagios cargue el modulo NDOMOD en tiempo de ejecucion. Una vez que el modulo fue cargado por el daemon de nagios, este puede acceder a todos los datos y logicamente presente el el proceso de nagios que esta corriendo.

El modulo NDOMOD tiene designado exportar la configuracion, como informacion variada de eventos en tiempo de ejecucion que ocurre en el proceso de monitoreo, por el daemon de nagios. El modulo puede enviar esta informacion a un archivo estandar, a un Socket Unix de Dominio o un a socket TCP.

El NDOMOD escribe la info en un formato que el demonio NDO2DB puede entender.

Si el NDOMOD esta escrito para un archivo de salida, usted puede configurarlo para rotarlo periodicamente y/o procesarlo en otra maquina fisicamente (usando SSH, etc.) y envia este contenido al daemond NDO2DB usando la utilidad FILE2SOCK (que describiremos mas adelante).

C) La utilidad LOG2NDO

Esta es designada para permitir importar un historial de logs de nagios a una BD via el NDO2DB daemon (describiremos luego). La utilidad trabaja enviando archivos de logs historicos a un archivo estandar, un unix sock o un tcp sock en un formato que NDO2DB daemond entienda. El NDO2DB daemon puede luego usarlo para procesar la salida y almacenar en un archivo de log historico informandolo en una BD.

D) La utilidad FILE2SOCK

Esta utilidad es muy simple, solo lee de un archivo estandar (o STDIN) y escribe todo sobre un socket de dominio unix o un tcp socket. Estos datos son leidos y no son procesados por nada, antes de ser enviados al socket.

E) El demonio NDO2DB

La utilidad es diseñada para tomar los datos de salida de los componentes NDOMOD y LOG2NDO y almacenarlos en una BD MySQL o BD PostgreSQL.

Cuando este inicia, el daemon NDO2DB crea un socket y espera que los clientes se conecten. NDO2DB puede correr independientemente, bajo un demonio multiproceso o bajo inetd (si esta usando un socket TCP).

Multiples clientes pueden conectarse al daemon NDO2DB y transmitir simultaneamente.

El NDO2DB actualmente solo soporta databases MySQL, en un fururo soportara Postgre.

--------------------------------------------------------------------------------------------------------

4) INSTALACION

A) Prerrequicitos:

Para usar NDOUtils usted necesitara tener lo siguiente instalado y trabajando en su sitema:

- Nagios (ver abajo las versiones)

- MySQL

B) Versiones Compatibles:

Debera tener corriendo Nagios 2.0 (estable). NDOUtils no trabajara en la version de nagios beta 2.0. NDOUtils tambien trabaja bajo las actualizaciones de nagios 2.x y el corriente desembolvimiento de Nagios 3.

C) Obtener la nueva version:

Usted puede obtenerla de NDOUtls addon visitando el site de nagios:

http://www.nagios.org/download/

D) Descargamos el paquete:

Desempacar el tarball en tmp (version en mi caso ndoutils-1.4b7 para nagios 3.0.6):

Enlace de descarga:

#cd /tmp

#wget -c http://downloads.sourceforge.net/nagios/ndoutils-1.4b7.tar.gz

E) INSTALANDO

Usualmente no se encuentra el comando "make install", debe hacer la instalacion manualmente con un par de componentes, no se preocupe, no es complicado.

HAy dos versiones de ndomod.o NEB module y ndo2db daemon a compilar. Uno para Nagios 2.x y el otro para "Nagios 3.x" Cada especificacion de nagios para una version distinta:

Estos trabajan con Nagios 2.x:

ndomod-2.x.o

ndo2db-2x

Estos trabajan con Nagios 3.x:

ndomod-3x.o

ndo2db-3x

Hay otros dos binarios que vienen con NDOUtils que no son para una version especifica de nagios. Ellos son:

file2sock

log2ndo

Hay un orden para instalacion de los componetnes de NDOUtils en el sistema, usted debera copiar los binarios compilados dentro del directorio Nagios (usualmente en /usr/local/nagios/bin), hacer:

#apt-get install bzip2 mysql-server libmysqlclient15-dev phpmyadmin php5-gd gcc make libgd-dev php5-cli sudo php5-sqlite rrdtool

#tar xzvf ndoutils-1.4b7.tar.gz

#cd ndoutils-1.4b7

#./configure

#make

#mysql -u root -p (en blando o el pass agregado)

#create database nagios;

#quit

#cd db

#./installdb -u root -p "passDeMysql" -d nagios

#cd ..

#cp src/ndomod-3x.o /usr/local/nagios/bin/ndomod.o

#cp config/ndomod.cfg /usr/local/nagios/etc/

#vim /usr/local/nagios/etc/nagios.cfg

broker_module=/usr/local/nagios/bin/ndomod.o config_file=/usr/local/nagios/etc/ndomod.cfg (antes de event_broker_options=-1)

#cp src/ndo2db-3x /usr/local/nagios/sbin/ndo2db

#cp config/ndo2db.cfg /usr/local/nagios/etc/

#vim /usr/local/nagios/etc/ndo2db.cfg

db_user=root

db_pass=

#/etc/init.d/nagios start

#/usr/local/nagios/sbin/ndo2db -c /usr/local/nagios/etc/ndo2db.cfg --> Si reinicio el server tengo que volver a ejecutarlo.

Para que esto no ocurra lo deberia poner en automático --> Si me dice que el sock está en uso borro el socket:

#rm /usr/local/nagios/var/ndo.sock

Configuración nagios 3.0.6, agregar un host linux

AGREGAMOS UN HOST LINUX:

------------------------------

Editamos archivo de configuración de nagios:

#vim /usr/local/nagios/etc/nagios.cfg

linea 34 agregamos: cfg_file=/usr/local/nagios/etc/objects/linux.cfg

Verificamos si lo que modificamos no tiene ni warnings ni errores:

#/usr/local/nagios/bin/nagios -v /usr/local/nagios/etc/nagios.cfg

Copiamos y pegamos un archivo de configuracion ya creado y lo editamos:

#cp /usr/local/nagios/etc/objects/localhost.cfg /usr/local/nagios/etc/objects/linux.cfg

#vim /usr/local/nagios/etc/objects/linux.cfg

Dentro de dicho archivo solo debe quedar lo siguiente:

define host{

use linux-server

host_name pruebas

alias pruebas

address 10.10.121.136

}

define service{

use local-service ;template

host_name pruebas

service_description PING

check_command check_ping!100.0,20%!500.0,60%

}

define service{

use local-service

host_name pruebas

service_description Root Partition

check_command check_local_disk!20%!10%!/

}

Verificamos si lo que modificamos no tiene ni warnings ni errores:

#/usr/local/nagios/bin/nagios -v /usr/local/nagios/etc/nagios.cfg

si aparece:

Total Warnings: 0

Total Errors: 0

Podremos reiniciar el servicio:

#/etc/init.d/nagios reload

NOTA: Verificamos en el entorno web que el servicio Root Partition nos toma el mismo tamaño el disco que el localhost, por eso debemos instalar NRPE. Si ademas configuramos la memoria en los archivos para que testee memoria de host remotos Linux/Unix veremos que también toma la memoria local.

NOTA1: CABE ACLARAR QUE NRPE ES UN POCO INSEGURO AUNQUE CORRA OPCIONALMENTE CON SSL, PARA HACERLO MAS SEGURO PODREMOS HACERLO CON CHECK_REMOTE_SSH. PERO ESTO TIENE VENTAJAS Y DESVENTAJAS, SI DESEAMOS MONITOREAR UN PAR DE HOST CONVIENE HACERLO CON SSH, PERO SI NECESITAMOS MONITEAR MUCHOS SERVIDORES LINUX/UNIX ENTONCES DEBEREMOS UTILIZAR NRPE, YA QUE SSH GENERA MUCHO OVERHEAD EN AMBOS HOSTs.

------------------------------

Editamos archivo de configuración de nagios:

#vim /usr/local/nagios/etc/nagios.cfg

linea 34 agregamos: cfg_file=/usr/local/nagios/etc/objects/linux.cfg

Verificamos si lo que modificamos no tiene ni warnings ni errores:

#/usr/local/nagios/bin/nagios -v /usr/local/nagios/etc/nagios.cfg

Copiamos y pegamos un archivo de configuracion ya creado y lo editamos:

#cp /usr/local/nagios/etc/objects/localhost.cfg /usr/local/nagios/etc/objects/linux.cfg

#vim /usr/local/nagios/etc/objects/linux.cfg

Dentro de dicho archivo solo debe quedar lo siguiente:

define host{

use linux-server

host_name pruebas

alias pruebas

address 10.10.121.136

}

define service{

use local-service ;template

host_name pruebas

service_description PING

check_command check_ping!100.0,20%!500.0,60%

}

define service{

use local-service

host_name pruebas

service_description Root Partition

check_command check_local_disk!20%!10%!/

}

Verificamos si lo que modificamos no tiene ni warnings ni errores:

#/usr/local/nagios/bin/nagios -v /usr/local/nagios/etc/nagios.cfg

si aparece:

Total Warnings: 0

Total Errors: 0

Podremos reiniciar el servicio:

#/etc/init.d/nagios reload

NOTA: Verificamos en el entorno web que el servicio Root Partition nos toma el mismo tamaño el disco que el localhost, por eso debemos instalar NRPE. Si ademas configuramos la memoria en los archivos para que testee memoria de host remotos Linux/Unix veremos que también toma la memoria local.

NOTA1: CABE ACLARAR QUE NRPE ES UN POCO INSEGURO AUNQUE CORRA OPCIONALMENTE CON SSL, PARA HACERLO MAS SEGURO PODREMOS HACERLO CON CHECK_REMOTE_SSH. PERO ESTO TIENE VENTAJAS Y DESVENTAJAS, SI DESEAMOS MONITOREAR UN PAR DE HOST CONVIENE HACERLO CON SSH, PERO SI NECESITAMOS MONITEAR MUCHOS SERVIDORES LINUX/UNIX ENTONCES DEBEREMOS UTILIZAR NRPE, YA QUE SSH GENERA MUCHO OVERHEAD EN AMBOS HOSTs.

Instalación Nagios 3.0.6 con Plugins 1.4.13 en debian etch

INSTALACION:

---------------

Instalamos servidor web apache2:

#apt-get install apache2

Instalamos nuestro entorno de compilacion, este paquete tiene todo lo necesario:

#apt-get install build-essential

Instalamos bibliotecas necesarias, jpeg, png, gd2:

#apt-get install libjpeg62 libjpeg62-dev libpng12-0 libpng12-dev

Para gd bajamos las fuentes:

#cd /tmp

#wget -c http://www.libgd.org/releases/gd-2.0.35.tar.gz

#tar xvfz gd-2.0.35.tar.gz

#cd gd-2.0.35

#./configure

#make

#make install

Agregamos grupos y usuarios para nagios:

#useradd nagios

#passwd nagios

#groupadd nagios

#groupadd nagcmd

#usermod -G nagios nagios

#usermod -G nagcmd nagios

#usermod -G nagcmd www-data

Descargamos e instalamos el nagios(3.0.6) y los nagios-plugins(1.4.13):

#cd /tmp

#wget -c http://sourceforge.net/project/downloading.php?groupname=nagios&filename=nagios-3.0.6.tar.gz&use_mirror=ufpr

#wget -c http://downloads.sourceforge.net/nagiosplug/nagios-plugins-1.4.13.tar.gz?modtime=1197587122&big_mirror=0

#tar xzvf nagios-3.0.6.tar.gz

#cd nagios-3.0.6

#./configure --with-command-group=nagcmd

#make all

#make install

#make install-init

#make install-config

#make install-commandmode

#make install-webconf

#cd /tmp

Plugins:

#tar xzvf nagios-plugins-1.4.13.tar.gz

#cd nagios-plugins-1.4.13

#./configure --with-nagios-user=nagios --with-nagios-group=nagios

#make

#make install

Creamos una contraseña para acceso web del usuario nagiosadmin:

#htpasswd -c /usr/local/nagios/etc/htpasswd.users nagiosadmin

#/etc/init.d/apache2 reload

Iniciamos nagios y creamos script de inicio:

#/etc/init.d/nagios start

#ln -s /etc/init.d/nagios /etc/rcS.d/S99nagios

Abrimos mozilla y entramos en:

http://ip-server/nagios/

Usuario y contraseña que asignamos con htpasswd.

---------------

Instalamos servidor web apache2:

#apt-get install apache2

Instalamos nuestro entorno de compilacion, este paquete tiene todo lo necesario:

#apt-get install build-essential

Instalamos bibliotecas necesarias, jpeg, png, gd2:

#apt-get install libjpeg62 libjpeg62-dev libpng12-0 libpng12-dev

Para gd bajamos las fuentes:

#cd /tmp

#wget -c http://www.libgd.org/releases/gd-2.0.35.tar.gz

#tar xvfz gd-2.0.35.tar.gz

#cd gd-2.0.35

#./configure

#make

#make install

Agregamos grupos y usuarios para nagios:

#useradd nagios

#passwd nagios

#groupadd nagios

#groupadd nagcmd

#usermod -G nagios nagios

#usermod -G nagcmd nagios

#usermod -G nagcmd www-data

Descargamos e instalamos el nagios(3.0.6) y los nagios-plugins(1.4.13):

#cd /tmp

#wget -c http://sourceforge.net/project/downloading.php?groupname=nagios&filename=nagios-3.0.6.tar.gz&use_mirror=ufpr

#wget -c http://downloads.sourceforge.net/nagiosplug/nagios-plugins-1.4.13.tar.gz?modtime=1197587122&big_mirror=0

#tar xzvf nagios-3.0.6.tar.gz

#cd nagios-3.0.6

#./configure --with-command-group=nagcmd

#make all

#make install

#make install-init

#make install-config

#make install-commandmode

#make install-webconf

#cd /tmp

Plugins:

#tar xzvf nagios-plugins-1.4.13.tar.gz

#cd nagios-plugins-1.4.13

#./configure --with-nagios-user=nagios --with-nagios-group=nagios

#make

#make install

Creamos una contraseña para acceso web del usuario nagiosadmin:

#htpasswd -c /usr/local/nagios/etc/htpasswd.users nagiosadmin

#/etc/init.d/apache2 reload

Iniciamos nagios y creamos script de inicio:

#/etc/init.d/nagios start

#ln -s /etc/init.d/nagios /etc/rcS.d/S99nagios

Abrimos mozilla y entramos en:

http://ip-server/nagios/

Usuario y contraseña que asignamos con htpasswd.

Instalación y configuración básica de SSH

Lo instalamos:

#apt-get install ssh

Realizamos un backup previo del archivo de configuración:

#cp /etc/ssh/sshd_config /etc/ssh/sshd_config.old

Editamos el archivo:

#vim /etc/ssh/sshd_config

Nos dirigimos a la línea número 5 con el siguinte comando en vi:

:5

Para evitar ataque cambiamos el Puerto 22 que escucha por defecto por el 2222:

(pueden verificar, si no lo cambian, los intentos de acceso en el log del sshd: /var/log/auth.log)

Port 2222

SSH por defecto escuchará en todas sus interfaces de su pc, a veces no queremos que ocurra esto, asi que pondremos lo siguiente:

ListenAddress xxx.yyy.zzz.www

Denegaremos el acceso a root en el ssh:

PermitRootLogin no

Si queremos permitir la ejecucion de aplicaciones gráficas remotamente, si accederemos desde la red local puede dejarse en yes, pero si accederemos desde redes publicas es recomendable setearlo en no.

X11Fowarding

Podremos también permitir acceso a algunos usuarios específicos y no a todos. Solo damos acceso al ssh al usuario morsa.

AllowUsers morsa

A su vez podremos restringir usuarios con sus respectivas ips:

AllowUsers morsa@192.168.1.100 lalo@192.168.1.101 landa@192.168.1.102

Reiniciamos Servidor SSH:

#/etc/init.d/ssh restart

#apt-get install ssh

Realizamos un backup previo del archivo de configuración:

#cp /etc/ssh/sshd_config /etc/ssh/sshd_config.old

Editamos el archivo:

#vim /etc/ssh/sshd_config

Nos dirigimos a la línea número 5 con el siguinte comando en vi:

:5

Para evitar ataque cambiamos el Puerto 22 que escucha por defecto por el 2222:

(pueden verificar, si no lo cambian, los intentos de acceso en el log del sshd: /var/log/auth.log)

Port 2222

SSH por defecto escuchará en todas sus interfaces de su pc, a veces no queremos que ocurra esto, asi que pondremos lo siguiente:

ListenAddress xxx.yyy.zzz.www

Denegaremos el acceso a root en el ssh:

PermitRootLogin no

Si queremos permitir la ejecucion de aplicaciones gráficas remotamente, si accederemos desde la red local puede dejarse en yes, pero si accederemos desde redes publicas es recomendable setearlo en no.

X11Fowarding

Podremos también permitir acceso a algunos usuarios específicos y no a todos. Solo damos acceso al ssh al usuario morsa.

AllowUsers morsa

A su vez podremos restringir usuarios con sus respectivas ips:

AllowUsers morsa@192.168.1.100 lalo@192.168.1.101 landa@192.168.1.102

Reiniciamos Servidor SSH:

#/etc/init.d/ssh restart

sábado, 13 de diciembre de 2008

eysOS Escritorio Web

Que es eyeOS?

eyeOS es una especie de sistema operativo web, en el cual podemos acceder a todo desde un cliente web (internet explorer, mozilla, etc.).

Podes tener programas y archivos desde cualquier lugar accediendo por una interfaz web.

Instalación:

Requisitos php y apache

#apt-get install php5 apache2

Accedemos a la ruta del apache:

#cd /var/www

Desacargamos e instalamos el paquete:

#wget http://downloads.sourceforge.net/eyeos/eyeOS_1.7.0.1-2.tar.gz

#tar xzvf eyeOS_1.7.0.1-2.tar.gz

#rm eyeOS_1.7.0.1-2.tar.gz

Configuramos para acceso del apache:

#cp /etc/apache2/sites-available/default /etc/apache2/sites-available/eyeOS

#vim /etc/apache2/sites-available/eyeOS

Modificar la línea:

RedirectMatch ^/$ /apache2-default/

por esta otra:

RedirectMatch ^/$ /eyeOS/

Guardar y cerrar el vim con :wq

Habilitamos el sitio:

#a2ensite eyeOS

#/etc/init.d/apache2 reload

Ingresamos a nuestro server mediante un explorador web de la siguiente forma:

http://ip-servidor/eyeOS

Agregamos el password para luego loguearnos al servidor.

Demo: http://demo.eyeos.org/?lang=es

Página del proyecto: http://eyeos.org/

eyeOS es una especie de sistema operativo web, en el cual podemos acceder a todo desde un cliente web (internet explorer, mozilla, etc.).

Podes tener programas y archivos desde cualquier lugar accediendo por una interfaz web.

Instalación:

Requisitos php y apache

#apt-get install php5 apache2

Accedemos a la ruta del apache:

#cd /var/www

Desacargamos e instalamos el paquete:

#wget http://downloads.sourceforge.net/eyeos/eyeOS_1.7.0.1-2.tar.gz

#tar xzvf eyeOS_1.7.0.1-2.tar.gz

#rm eyeOS_1.7.0.1-2.tar.gz

Configuramos para acceso del apache:

#cp /etc/apache2/sites-available/default /etc/apache2/sites-available/eyeOS

#vim /etc/apache2/sites-available/eyeOS

Modificar la línea:

RedirectMatch ^/$ /apache2-default/

por esta otra:

RedirectMatch ^/$ /eyeOS/

Guardar y cerrar el vim con :wq

Habilitamos el sitio:

#a2ensite eyeOS

#/etc/init.d/apache2 reload

Ingresamos a nuestro server mediante un explorador web de la siguiente forma:

http://ip-servidor/eyeOS

Agregamos el password para luego loguearnos al servidor.

Demo: http://demo.eyeos.org/?lang=es

Página del proyecto: http://eyeos.org/

viernes, 28 de noviembre de 2008

Protocolo SNMP

El Protocolo Simple de Administración de Red es un protocolo de la capa de aplicación que facilita el intercambio de información de administración entre dispositivos de red. Es parte de la familia de protocolos TCP/IP. SNMP permite a los administradores supervisar el desempeño de la red, buscar y resolver sus problemas, y planear su crecimiento.A continuación se detalla la configuración del servidor SNMP en Debian Etch.En primer lugar instalaremos el paquete snmpd, y para ello utilizaremos aptitude.

# aptitude install snmpd

Una vez instalado procederemos a configurarlo. El fichero de configuración se encuentra en /etc/snmp y se denomina snmpd.conf, antes de proceder a modificarlo realizaremos una copia para poder volver a la configuración por defecto.

# mv /etc/snmp/snmpd.conf /etc/snmp/snmpd.conf_backup

La configuración que voy a utilizar es la siguiente:

Community read-only: lectura

Equipo para la community read-only: localhost

Community read-write: escritura

Equipo para la community read-write: 192.168.1.100

Y ahora, con el editor que deseemos, crearemos el fichero snmpd.conf en el directorio /etc/snmp y añadiremos la siguiente información:

# Definimos las community

# sec.name source community

com2sec readwrite localhost escritura

com2sec readonly 192.168.1.100 lectura

# Asignamos los grupos a las secciones

# sec.model sec.name

group MyROSystem v1 readwrite

group MyROSystem v2c readwrite

group MyROSystem usm readwrite

group MyROGroup v1 readonly

group MyROGroup v2c readonly

group MyROGroup usm readonly

group MyRWGroup v1 readwrite

group MyRWGroup v2c readwrite

group MyRWGroup usm readwrite

# Creamos las vistas

# incl/excl subtree mask

view all included .1 80

view sytem included .iso.org.dod.internet.mgmt.mib-2.system

# Asignamos las vistas a los grupos

# context sec.model sec.level match read write notif

access MyROSystem "" any noauth exact system none none

access MyROGroup "" any noauth exact all none none

access MyRWGroup "" any noauth exact all all none

Ya tendríamos configurado el servidor snmp. Ahora nos aseguraremos de que el servidor snmp este escuchando para cualquier máquina, para ello sustituiremos en el fichero /etc/default/snmpd la linea

SNMPDOPTS='-Lsd -Lf /dev/null -u snmp -I -smux -p /var/run/snmpd.pid 127.0.0.1'

por

SNMPDOPTS='-Lsd -Lf /dev/null -u snmp -I -smux -p /var/run/snmpd.pid'

Ahora sólo nos quedaría reiniciar el servicio y comprobar que todo ha funcionado correctamente. Reiniciaremos el servicio con el siguiente comando:

# /etc/init.d/snmpd restart

Para comprobar si su funciona correactamente deberemos instalar el cliente snmp tanto en la máquina local como en el equipo 192.168.1.100, para ello ejecutaremos el comando:

# aptitude install snmp libsnmp9

Ahora ejecutaremos el siguiente comando en la máquina local:

# snmpwalk -v 1 -c escritura localhost system

Y este otro en la máquina 192.168.1.100 (la que va a realizar la monitorización) :

# snmpwalk -v 1 -c lectura 192.168.1.100 system

Si en ambos casos nos muestra información de la máquina habremos configurado perfectamente el servidor.

Referencias:

http://www.debianhelp.co.uk/snmp.htm

# aptitude install snmpd

Una vez instalado procederemos a configurarlo. El fichero de configuración se encuentra en /etc/snmp y se denomina snmpd.conf, antes de proceder a modificarlo realizaremos una copia para poder volver a la configuración por defecto.

# mv /etc/snmp/snmpd.conf /etc/snmp/snmpd.conf_backup

La configuración que voy a utilizar es la siguiente:

Community read-only: lectura

Equipo para la community read-only: localhost

Community read-write: escritura

Equipo para la community read-write: 192.168.1.100

Y ahora, con el editor que deseemos, crearemos el fichero snmpd.conf en el directorio /etc/snmp y añadiremos la siguiente información:

# Definimos las community

# sec.name source community

com2sec readwrite localhost escritura

com2sec readonly 192.168.1.100 lectura

# Asignamos los grupos a las secciones

# sec.model sec.name

group MyROSystem v1 readwrite

group MyROSystem v2c readwrite

group MyROSystem usm readwrite

group MyROGroup v1 readonly

group MyROGroup v2c readonly

group MyROGroup usm readonly

group MyRWGroup v1 readwrite

group MyRWGroup v2c readwrite

group MyRWGroup usm readwrite

# Creamos las vistas

# incl/excl subtree mask

view all included .1 80

view sytem included .iso.org.dod.internet.mgmt.mib-2.system

# Asignamos las vistas a los grupos

# context sec.model sec.level match read write notif

access MyROSystem "" any noauth exact system none none

access MyROGroup "" any noauth exact all none none

access MyRWGroup "" any noauth exact all all none

Ya tendríamos configurado el servidor snmp. Ahora nos aseguraremos de que el servidor snmp este escuchando para cualquier máquina, para ello sustituiremos en el fichero /etc/default/snmpd la linea

SNMPDOPTS='-Lsd -Lf /dev/null -u snmp -I -smux -p /var/run/snmpd.pid 127.0.0.1'

por

SNMPDOPTS='-Lsd -Lf /dev/null -u snmp -I -smux -p /var/run/snmpd.pid'

Ahora sólo nos quedaría reiniciar el servicio y comprobar que todo ha funcionado correctamente. Reiniciaremos el servicio con el siguiente comando:

# /etc/init.d/snmpd restart

Para comprobar si su funciona correactamente deberemos instalar el cliente snmp tanto en la máquina local como en el equipo 192.168.1.100, para ello ejecutaremos el comando:

# aptitude install snmp libsnmp9

Ahora ejecutaremos el siguiente comando en la máquina local:

# snmpwalk -v 1 -c escritura localhost system

Y este otro en la máquina 192.168.1.100 (la que va a realizar la monitorización) :

# snmpwalk -v 1 -c lectura 192.168.1.100 system

Si en ambos casos nos muestra información de la máquina habremos configurado perfectamente el servidor.

Referencias:

http://www.debianhelp.co.uk/snmp.htm

sábado, 20 de septiembre de 2008

Navegar por Facebook o Youtube bloqueados en el trabajo

Navegamos a travez de proxys

facebook:

---------

http://geekunblock.com/nph-proxy.pl/010110A/687474702f7777772e66616365626f6f6b2e636f6d2f

youtube:

--------

http://greenrabbit.org/browse.php?u=Oi8vd3d3LnlvdXR1YmUuY29tLw%3D%3D&b=0

Proxys randoms para otras páginas:

----------------------------------

http://proxy.org/

facebook:

---------

http://geekunblock.com/nph-proxy.pl/010110A/687474702f7777772e66616365626f6f6b2e636f6d2f

youtube:

--------

http://greenrabbit.org/browse.php?u=Oi8vd3d3LnlvdXR1YmUuY29tLw%3D%3D&b=0

Proxys randoms para otras páginas:

----------------------------------

http://proxy.org/

domingo, 31 de agosto de 2008

Fuerza Bruta para Obtener Passwords en Windows

Para obtener el password de una cuenta Administrador remotamente podriamos realizar lo siguiente en la linea de comandos (cmd.exe):

C:\>FOR /F "tokens=1,2*" %i in (users.txt) do net use \\Ip_servidor\ipc$ %i /u:%j

Tenga en cuenta que luego debe crear un archivo de texto denominado users.txt el cual debe contener el siguiente formato:

Passwords Usuarios

---------------------------

contraseñas Administrador

unpass Administrador

admin Administrador

password Administrador

2dm1n Administrador

En el archivo podremos todas las combinaciones que creemos posible que puedan ser, si tenemos tiempo podremos poner todas las combinaciones posibles de letras de por ejemplo 7 caracteres (estas combinaciones podremos lograrlas con algun programa que genere todas las posibles combinaciones de palabras de 7 caracteres).

Obviamente si nos encontramos con buenos administradores, eso podremos hacerlo solamente 3 o 5 veces, o segun la cantidad de intentos que tenga configurado en sus politicas de dominio.

Esto ultimo tiene su ventaja como desventaja, debido a que el administrador de los servidores puede evitar que obtengan passwords de sus usuarios, pero si un atacante posee todos los usuarios del dominio podria a llegar a hacer una forma de DoS (Denegacion de Servicio), debido a que si realiza dicho procedimiento por cada usuario 3 veces lograria bloquear todas las cuentas de un dominio. Esto le daria un gran dolor de cabeza a dicho administrador.

C:\>FOR /F "tokens=1,2*" %i in (users.txt) do net use \\Ip_servidor\ipc$ %i /u:%j

Tenga en cuenta que luego debe crear un archivo de texto denominado users.txt el cual debe contener el siguiente formato:

Passwords Usuarios

---------------------------

contraseñas Administrador

unpass Administrador

admin Administrador

password Administrador

2dm1n Administrador

En el archivo podremos todas las combinaciones que creemos posible que puedan ser, si tenemos tiempo podremos poner todas las combinaciones posibles de letras de por ejemplo 7 caracteres (estas combinaciones podremos lograrlas con algun programa que genere todas las posibles combinaciones de palabras de 7 caracteres).

Obviamente si nos encontramos con buenos administradores, eso podremos hacerlo solamente 3 o 5 veces, o segun la cantidad de intentos que tenga configurado en sus politicas de dominio.

Esto ultimo tiene su ventaja como desventaja, debido a que el administrador de los servidores puede evitar que obtengan passwords de sus usuarios, pero si un atacante posee todos los usuarios del dominio podria a llegar a hacer una forma de DoS (Denegacion de Servicio), debido a que si realiza dicho procedimiento por cada usuario 3 veces lograria bloquear todas las cuentas de un dominio. Esto le daria un gran dolor de cabeza a dicho administrador.

viernes, 15 de agosto de 2008

Diferencia entre 2 archivos con Vi

Esto lo hago con dos archivos del registro de windows, es decir en archivo1.reg guardo cambios antes de hacer alguna modificacion. Luego hago la modificacion, por ejemplo en algun servicio, luego creo un backup del regedit llamandolo archivo2.reg y lo comparo de la siguiente forma para saber que claves modifico:

vi -d archivo1.reg archivo2.reg

A continuacion les dejo una screen del comando ejecutado, verán que esta la pantalla dividida en dos con los dos archivos abiertos. Ademas muestra la diferencia con distinto color.

En el caso del screen lo que muestra es como deshabilitar o habilitar un servicio en Windows Xp en la clave veran que la diferencia de los archivos es "2" y "4". El "4" indica que el servicio está deshabilitado y el "2" indica que está habilitado.

Si quiero deshabilitar un servicio, en vez de ir a services.msc y deshabilitarlo puedo modificar el 2 por el 4.

Ejemplo:

Inicio -> Ejecutar -> regedit

Clave:

MiPC -> HKEY_LOCAL_MACHINE -> SYSTEM -> ControlSeet001 -> Services -> TlntSvr -> sobre el panel derecho del regedir vemos una clave llamada "Start" la cual le podremos poner el "2" o "4" como explicamos previamente para deshabilitar/habilitar el servicio de Telnet. Si queremos ponerlo en Manual, simplemente "3".

Una vez habilitado el servicio, le damos el siguiente comando para iniciarlo:

"net start Telnet"

o para detenerlo:

"net stop Telnet"

116 Comando para Inicio -> Ejecutar

1. Accessibility Controls - access.cpl

2. Accessibility Wizard - accwiz

3. Add Hardware Wizard - hdwwiz.cpl

4. Add/Remove Programs - appwiz.cpl

5. Administrative Tools - control admintools

6. Automatic Updates - wuaucpl.cpl

7. Bluetooth Transfer Wizard - fsquirt

8. Calculator - calc

9. Certificate Manager - certmgr.msc

10. Character Map - charmap

11. Check Disk Utility - chkdsk

12. Clipboard Viewer - clipbrd

13. Command Prompt - cmd

14. Component Services - dcomcnfg

15. Computer Management - compmgmt.msc

16. Control Panel - control

17. Date and Time Properties - timedate.cpl

18. DDE Shares - ddeshare

19. Device Manager - devmgmt.msc

20. Direct X Troubleshooter - dxdiag

21. Disk Cleanup Utility - cleanmgr

22. Disk Defragment - dfrg.msc

23. Disk Management - diskmgmt.msc

24. Disk Partition Manager - diskpart

25. Display Properties - control desktop

26. Display Properties - desk.cpl

27. Dr. Watson System Troubleshooting Utility - drwtsn32

28. Driver Verifier Utility - verifier

29. Event Viewer - eventvwr.msc

30. Files and Settings Transfer Tool - migwiz

31. File Signature Verification Tool - sigverif

32. Findfast - findfast.cpl

33. Firefox - firefox

34. Folders Properties - control folders

35. Fonts - control fonts

36. Fonts Folder - fonts

37. Free Cell Card Game - freecell

38. Game Controllers - joy.cpl

39. Group Policy Editor (for xp professional) - gpedit.msc

40. Hearts Card Game - mshearts

41. Help and Support - helpctr

42. HyperTerminal - hypertrm

43. Iexpress Wizard - iexpress

44. Indexing Service - ciadv.msc

45. Internet Connection Wizard - icwconn1

46. Internet Explorer - iexplore

47. Internet Properties - inetcpl.cpl

48. Keyboard Properties - control keyboard

49. Local Security Settings - secpol.msc

50. Local Users and Groups - lusrmgr.msc

51. Logs You Out Of Windows - logoff

52. Malicious Software Removal Tool - mrt

53. Microsoft Chat - winchat

54. Microsoft Movie Maker - moviemk

55. Microsoft Paint - mspaint

56. Microsoft Syncronization Tool - mobsync

57. Minesweeper Game - winmine

58. Mouse Properties - control mouse

59. Mouse Properties - main.cpl

60. Netmeeting - conf

61. Network Connections - control netconnections

62. Network Connections - ncpa.cpl

63. Network Setup Wizard - netsetup.cpl

64. Notepad - notepad

65. Object Packager - packager

66. ODBC Data Source Administrator - odbccp32.cpl

67. On Screen Keyboard - osk

68. Outlook Express - msimn

69. Paint - pbrush

70. Password Properties - password.cpl

71. Performance Monitor - perfmon.msc

72. Performance Monitor - perfmon

73. Phone and Modem Options - telephon.cpl

74. Phone Dialer - dialer

75. Pinball Game - pinball

76. Power Configuration - powercfg.cpl

77. Printers and Faxes - control printers

78. Printers Folder - printers

79. Regional Settings - intl.cpl

80. Registry Editor - regedit

81. Registry Editor - regedit32

82. Remote Access Phonebook - rasphone

83. Remote Desktop - mstsc

84. Removable Storage - ntmsmgr.msc

85. Removable Storage Operator Requests - ntmsoprq.msc

86. Resultant Set of Policy (for xp professional) - rsop.msc

87. Scanners and Cameras - sticpl.cpl

88. Scheduled Tasks - control schedtasks

89. Security Center - wscui.cpl

90. Services - services.msc

91. Shared Folders - fsmgmt.msc

92. Shuts Down Windows - shutdown

93. Sounds and Audio - mmsys.cpl

94. Spider Solitare Card Game - spider

95. SQL Client Configuration - cliconfg

96. System Configuration Editor - sysedit

97. System Configuration Utility - msconfig

98. System Information - msinfo32

99. System Properties - sysdm.cpl

100. Task Manager - taskmgr

101. TCP Tester - tcptest

102. Telnet Client - telnet

103. User Account Management - nusrmgr.cpl

104. Utility Manager - utilman

105. Windows Address Book - wab

106. Windows Address Book Import Utility - wabmig

107. Windows Explorer - explorer

108. Windows Firewall - firewall.cpl

109. Windows Magnifier - magnify

110. Windows Management Infrastructure - wmimgmt.msc

111. Windows Media Player - wmplayer

112. Windows Messenger - msmsgs

113. Windows System Security Tool - syskey

114. Windows Update Launches - wupdmgr

115. Windows Version - winver

116. Wordpad - write

2. Accessibility Wizard - accwiz

3. Add Hardware Wizard - hdwwiz.cpl

4. Add/Remove Programs - appwiz.cpl

5. Administrative Tools - control admintools

6. Automatic Updates - wuaucpl.cpl

7. Bluetooth Transfer Wizard - fsquirt

8. Calculator - calc

9. Certificate Manager - certmgr.msc

10. Character Map - charmap

11. Check Disk Utility - chkdsk

12. Clipboard Viewer - clipbrd

13. Command Prompt - cmd

14. Component Services - dcomcnfg

15. Computer Management - compmgmt.msc

16. Control Panel - control

17. Date and Time Properties - timedate.cpl

18. DDE Shares - ddeshare

19. Device Manager - devmgmt.msc

20. Direct X Troubleshooter - dxdiag

21. Disk Cleanup Utility - cleanmgr

22. Disk Defragment - dfrg.msc

23. Disk Management - diskmgmt.msc

24. Disk Partition Manager - diskpart

25. Display Properties - control desktop

26. Display Properties - desk.cpl

27. Dr. Watson System Troubleshooting Utility - drwtsn32

28. Driver Verifier Utility - verifier

29. Event Viewer - eventvwr.msc

30. Files and Settings Transfer Tool - migwiz

31. File Signature Verification Tool - sigverif

32. Findfast - findfast.cpl

33. Firefox - firefox

34. Folders Properties - control folders

35. Fonts - control fonts

36. Fonts Folder - fonts

37. Free Cell Card Game - freecell

38. Game Controllers - joy.cpl

39. Group Policy Editor (for xp professional) - gpedit.msc

40. Hearts Card Game - mshearts

41. Help and Support - helpctr

42. HyperTerminal - hypertrm

43. Iexpress Wizard - iexpress

44. Indexing Service - ciadv.msc

45. Internet Connection Wizard - icwconn1

46. Internet Explorer - iexplore

47. Internet Properties - inetcpl.cpl

48. Keyboard Properties - control keyboard

49. Local Security Settings - secpol.msc

50. Local Users and Groups - lusrmgr.msc

51. Logs You Out Of Windows - logoff

52. Malicious Software Removal Tool - mrt

53. Microsoft Chat - winchat

54. Microsoft Movie Maker - moviemk

55. Microsoft Paint - mspaint

56. Microsoft Syncronization Tool - mobsync

57. Minesweeper Game - winmine

58. Mouse Properties - control mouse

59. Mouse Properties - main.cpl

60. Netmeeting - conf

61. Network Connections - control netconnections

62. Network Connections - ncpa.cpl

63. Network Setup Wizard - netsetup.cpl

64. Notepad - notepad

65. Object Packager - packager

66. ODBC Data Source Administrator - odbccp32.cpl

67. On Screen Keyboard - osk

68. Outlook Express - msimn

69. Paint - pbrush

70. Password Properties - password.cpl

71. Performance Monitor - perfmon.msc

72. Performance Monitor - perfmon

73. Phone and Modem Options - telephon.cpl

74. Phone Dialer - dialer

75. Pinball Game - pinball

76. Power Configuration - powercfg.cpl

77. Printers and Faxes - control printers

78. Printers Folder - printers

79. Regional Settings - intl.cpl

80. Registry Editor - regedit

81. Registry Editor - regedit32

82. Remote Access Phonebook - rasphone

83. Remote Desktop - mstsc

84. Removable Storage - ntmsmgr.msc

85. Removable Storage Operator Requests - ntmsoprq.msc

86. Resultant Set of Policy (for xp professional) - rsop.msc

87. Scanners and Cameras - sticpl.cpl

88. Scheduled Tasks - control schedtasks

89. Security Center - wscui.cpl

90. Services - services.msc

91. Shared Folders - fsmgmt.msc

92. Shuts Down Windows - shutdown

93. Sounds and Audio - mmsys.cpl

94. Spider Solitare Card Game - spider

95. SQL Client Configuration - cliconfg

96. System Configuration Editor - sysedit

97. System Configuration Utility - msconfig

98. System Information - msinfo32

99. System Properties - sysdm.cpl

100. Task Manager - taskmgr

101. TCP Tester - tcptest

102. Telnet Client - telnet

103. User Account Management - nusrmgr.cpl

104. Utility Manager - utilman

105. Windows Address Book - wab

106. Windows Address Book Import Utility - wabmig

107. Windows Explorer - explorer

108. Windows Firewall - firewall.cpl

109. Windows Magnifier - magnify

110. Windows Management Infrastructure - wmimgmt.msc

111. Windows Media Player - wmplayer

112. Windows Messenger - msmsgs

113. Windows System Security Tool - syskey

114. Windows Update Launches - wupdmgr

115. Windows Version - winver

116. Wordpad - write

martes, 5 de agosto de 2008

PortSentry (detecta y bloquea escaneos de puertos)

PortSentry:

-----------

Monitorea escaneos de puertos que hacen hacia nuestras pc.

Incluye barridos ocultos.

Es una aplicacion muy potente, que junto con iptables podria evitar ataques a nuestros servidores.

Cuando escanean los puertos de nuestros servidores no quiere decir que nos esten atacando, simplemente estan investigando que servicios proveen nuestros servers. Pero un escaneo de puertos no es nada bueno.

Utilizamos PortSentry de la siguiente manera:

---------------------------------------------

* Ponemos un puerto a la escucha.

* Monitoreamos ese puerto, esperando que lo escaneen.

* Actuamos sobre la ip que nos escanea.

INSTALACION:

------------

#apt-get install portsentry

CONFIGURACION:

--------------

Trabaja de dos formas --> SIMPLE

\> STHEAL

SIMPLE - pongo puertos a la la escucha, para ver que sean escaneados. No es recomendado poner en escucha puertos que realmente estemos usando.

STHEAL - se especifica un puerto y portsentry pone a la escucha todos los que esten debajo de el especificado, sin tener en cuenta los que se utilizan realmente.

Yo pongo el puerto de sshd en otro puerto que el 22, es una practica comun para evitar generar muchos logs. En mi caso lo pongo en el 2222

#vim /etc/ssh/sshd_config

Reemplazo la linea:

Port 22

por la linea:

Port 2222

#/etc/init.d/ssh restart

Ahora dejamos el 22 libre para ponerlo a la escucha con portsentry para auditar los intentos de logueo.

Editamos el archivo de portsentry:

#cp /etc/portsentry/portsentry.conf /etc/portsentry/portsentry.conf.old

#vim /etc/portsentry/portsentry.conf

#######################

# Port Configurations #

#######################

# Use these for just bare-bones (para banear)

TCP_PORTS="22"

###########################################

# Advanced Stealth Scan Detection Options #

###########################################

ADVANCED_PORTS_TCP=”10244? #<– Monitorizará todos los puertos que no estén en uso, por debajo del 1024. Y, cual es el único puerto que está por debajo del 1024, que no se esté utilizando y que tenga acceso hasta la máquina a traves de la red? solo el 22 :-)

#ADVANCED_PORTS_UDP=”10244? #<– Esto lo tengo comentado, porque el router me para todas las conexiones UDP, es decir, que no llegarán a la máquina.

Dejamos el resto de la sección comentada, no incluimos puertos a ignorar, ya que Portsentry detectará automáticamente cuales están siendo utilizados por servicios legítimos y los obviará.

######################

# Configuration Files#

######################

# Hosts to ignore

IGNORE_FILE=”/etc/portsentry/portsentry.ignore”

# Hosts that have been denied (running history)

HISTORY_FILE=”/var/lib/portsentry/portsentry.history”

# Hosts that have been denied this session only (temporary until next restart)

BLOCKED_FILE=”/var/lib/portsentry/portsentry.blocked”

IGNORE_FILE –> Este fichero es el que utiliza Portsentry para su WhiteList, es decir, las IPs que están legitimadas para escanear puertos sin que tome medidas. Este fichero no se edita, si queremos añadir IPs a la WhiteList, lo hacemos editando el fichero /etc/portsentry/portsentry.ignore.static

HISTORY_FILE –> Aquí es donde Portenstry va guardando la gente que ha detectado escaneando nuestros puertos.

BLOCKED_FILE –> Aquí Portsentry guarda las IPs que han sido bloqueadas.

##############################

# Misc. Configuration Options#

##############################

RESOLVE_HOST = “00? # Esta opción la dejamos a 0. Lo que hace esto es resolver la dirección de las IPs atacantes, no nos interesa por varios motivos. Uno, es que ya hemos dicho que la gente utiliza máquinas que no son suyas, por lo tanto el resolver su dirección no nos va aportar nada y estamos haciendo un gasto de ancho de banda que esta gente no se merece, amén que si estamos siendo víctimas de un DDoS bien distribuido, pues seguramente al final consigamos hacer tanto gasto de ancho de banda resolviendo direcciones que acabaremos tirando nuestra máquina.

##################

# Ignore Options #

##################

BLOCK_UDP=”1"

BLOCK_TCP=”1"

Aquí indicamos las medidas a tomar con los atacantes.

0 –> No hace nada, solo lo notifica (en /var/log/syslog)

1 –> Bloquea las conexiones (verificar route -n)

2 –> Ejecuta un comando externo a Portsentry, por ejemplo, podemos utilizar esto para añadir una regla a iptables dropando todas las conexiones de la IP agresora.

###################

# Dropping Routes:#

###################

KILL_ROUTE=”/sbin/route add -host $TARGET$ reject”

Aqui, lo que hacemos es añadir la IP atacante a la tabla route de nuestra máquina, denegando todas sus conexiones, es tremendamente eficaz.

Podemos ver las reglas route de nuestra máquina ejecutando route -n

Si por error, haciendo pruebas, nos incluye una dirección IP que no queremos que esté ahí, para quitarla se hace

#route del -host reject

###############

# TCP Wrappers#

###############

###################

# External Command#

###################

Aquí es donde metemos los comandos que ejecutaremos externos a Porsentry si elegimos la opción 2 en las ignore Options. Por ejemplo, si tenemos soporte para iptables en nuestra máquina, añadimos una regla para que el firewall pare todas las conexiones del cabroncete.

KILL_RUN_CMD=”/sbin/iptables -A INPUT -s $TARGET -j DROP”

KILL_HOSTS_DENY=”ALL: $TARGET$ : DENY”

Aquí, añadimos la IP agresora a nuestro /etc/hosts.deny … una barrera más

###################

# External Command#

###################

Aquí es donde metemos los comandos que ejecutaremos externos a Porsentry si elegimos la opción 2 en las ignore Options. Por ejemplo, si tenemos soporte para iptables en nuestra máquina, añadimos una regla para que el firewall pare todas las conexiones del cabroncete.

KILL_RUN_CMD=”/sbin/iptables -A INPUT -s $TARGET -j DROP”

#####################

# Scan trigger value#

#####################

SCAN_TRIGGER=”00?

Aquí indicamos el número de puertos que han de ser escaneados para que el Portsentry actue contra el agresor. Es cojonudo dejarlo en 0, con que toque un puerto nos sobra, no somos personas generosas, estamos intentando proteger nuestro sistema y ya con que nos toquen el puerto 22 indica que a priori, no está pensando nada bueno.

######################

# Port Banner Section#

######################

Esto es una lamerada que solo funciona si se está ejecutando el modo normal, en teoria es un mensajito que saldrá a la persona que está violentando el puerto que tenemos a la escucha, yo paso de poner nada.

Por último, modificamos el fichero /etc/defaults/portsentry indicando al demonio el modo en el que debe iniciar.

TCP_MODE=”atcp”

#UDP_MODE=”udp”

Comentamos la parte udp, pq ya dije que en mi caso, lo para todo el router y le decimos mediante el parametro atcp que se inicie en modo avanzado y monitorizando las conexiones tcp.

Reiniciamos el servicio

#/etc/init.d/portsentry restart

Y ya está todo corriendo correctamente, Portsentry nos enviará alertas cuando nos ataquen a /var/log/syslog y mantendrá actualizada su lista de gente bloqueada y el historial en los ficheros que indicamos en esta configuración.

En la pc que tenemos corriendo portsentry ejecutamos:

#tail -f /var/log/syslog

Para ver los logs simplemente ejecutamos:

#nmap host-con-portsentry-instalado

Y veremos en el tail los logueos del nmap con la etiqueta "attackalert"

PARA CREAR REGLA DE IPTABLES:

-----------------------------

##################

# Ignore Options #

##################

# 0 = Do not block UDP/TCP scans.

# 1 = Block UDP/TCP scans.

# 2 = Run external command only (KILL_RUN_CMD)BLOCK_UDP="1"

BLOCK_UDP="1"

BLOCK_TCP="1"

###################

# Dropping Routes:#

###################

KILL_ROUTE="/sbin/iptables -I INPUT -s $TARGET$ -j DROP"

#No se puede combinar con otro, por ejemplo elijo el anterior o este:

#KILL_ROUTE="/sbin/route add -host $TARGET$ reject"

#nunca ambos

y cada vez que se escanea de la otra ip se crea un log en /etc/portsentry/portsentry.history <-- borrarla y reiniciar el demonio:

#/etc/init.d/portsentry

Hacer el escaneo desde el host remoto:

#nmap -sT 192.168.1.105

Verificar que se creo una regla de iptables en el server de portsentry:

#iptables -L

Para borrar la regla:

#iptables -D INPUT 1

Fuentes y Bibliografia:

-----------------------

* http://gnu4all.wordpress.com

* http://www.securityfocus.com/infocus/1580

* http://www.gwolf.org/seguridad/portsentry/node2.html

-----------

Monitorea escaneos de puertos que hacen hacia nuestras pc.

Incluye barridos ocultos.

Es una aplicacion muy potente, que junto con iptables podria evitar ataques a nuestros servidores.

Cuando escanean los puertos de nuestros servidores no quiere decir que nos esten atacando, simplemente estan investigando que servicios proveen nuestros servers. Pero un escaneo de puertos no es nada bueno.

Utilizamos PortSentry de la siguiente manera:

---------------------------------------------

* Ponemos un puerto a la escucha.

* Monitoreamos ese puerto, esperando que lo escaneen.

* Actuamos sobre la ip que nos escanea.

INSTALACION:

------------

#apt-get install portsentry

CONFIGURACION:

--------------

Trabaja de dos formas --> SIMPLE

\> STHEAL

SIMPLE - pongo puertos a la la escucha, para ver que sean escaneados. No es recomendado poner en escucha puertos que realmente estemos usando.

STHEAL - se especifica un puerto y portsentry pone a la escucha todos los que esten debajo de el especificado, sin tener en cuenta los que se utilizan realmente.

Yo pongo el puerto de sshd en otro puerto que el 22, es una practica comun para evitar generar muchos logs. En mi caso lo pongo en el 2222

#vim /etc/ssh/sshd_config

Reemplazo la linea:

Port 22

por la linea:

Port 2222

#/etc/init.d/ssh restart

Ahora dejamos el 22 libre para ponerlo a la escucha con portsentry para auditar los intentos de logueo.

Editamos el archivo de portsentry:

#cp /etc/portsentry/portsentry.conf /etc/portsentry/portsentry.conf.old

#vim /etc/portsentry/portsentry.conf

#######################

# Port Configurations #

#######################

# Use these for just bare-bones (para banear)

TCP_PORTS="22"

###########################################

# Advanced Stealth Scan Detection Options #

###########################################

ADVANCED_PORTS_TCP=”10244? #<– Monitorizará todos los puertos que no estén en uso, por debajo del 1024. Y, cual es el único puerto que está por debajo del 1024, que no se esté utilizando y que tenga acceso hasta la máquina a traves de la red? solo el 22 :-)

#ADVANCED_PORTS_UDP=”10244? #<– Esto lo tengo comentado, porque el router me para todas las conexiones UDP, es decir, que no llegarán a la máquina.

Dejamos el resto de la sección comentada, no incluimos puertos a ignorar, ya que Portsentry detectará automáticamente cuales están siendo utilizados por servicios legítimos y los obviará.

######################

# Configuration Files#

######################

# Hosts to ignore

IGNORE_FILE=”/etc/portsentry/portsentry.ignore”

# Hosts that have been denied (running history)

HISTORY_FILE=”/var/lib/portsentry/portsentry.history”

# Hosts that have been denied this session only (temporary until next restart)

BLOCKED_FILE=”/var/lib/portsentry/portsentry.blocked”

IGNORE_FILE –> Este fichero es el que utiliza Portsentry para su WhiteList, es decir, las IPs que están legitimadas para escanear puertos sin que tome medidas. Este fichero no se edita, si queremos añadir IPs a la WhiteList, lo hacemos editando el fichero /etc/portsentry/portsentry.ignore.static

HISTORY_FILE –> Aquí es donde Portenstry va guardando la gente que ha detectado escaneando nuestros puertos.

BLOCKED_FILE –> Aquí Portsentry guarda las IPs que han sido bloqueadas.

##############################

# Misc. Configuration Options#

##############################

RESOLVE_HOST = “00? # Esta opción la dejamos a 0. Lo que hace esto es resolver la dirección de las IPs atacantes, no nos interesa por varios motivos. Uno, es que ya hemos dicho que la gente utiliza máquinas que no son suyas, por lo tanto el resolver su dirección no nos va aportar nada y estamos haciendo un gasto de ancho de banda que esta gente no se merece, amén que si estamos siendo víctimas de un DDoS bien distribuido, pues seguramente al final consigamos hacer tanto gasto de ancho de banda resolviendo direcciones que acabaremos tirando nuestra máquina.

##################

# Ignore Options #

##################

BLOCK_UDP=”1"

BLOCK_TCP=”1"

Aquí indicamos las medidas a tomar con los atacantes.

0 –> No hace nada, solo lo notifica (en /var/log/syslog)

1 –> Bloquea las conexiones (verificar route -n)

2 –> Ejecuta un comando externo a Portsentry, por ejemplo, podemos utilizar esto para añadir una regla a iptables dropando todas las conexiones de la IP agresora.

###################

# Dropping Routes:#

###################

KILL_ROUTE=”/sbin/route add -host $TARGET$ reject”

Aqui, lo que hacemos es añadir la IP atacante a la tabla route de nuestra máquina, denegando todas sus conexiones, es tremendamente eficaz.

Podemos ver las reglas route de nuestra máquina ejecutando route -n

Si por error, haciendo pruebas, nos incluye una dirección IP que no queremos que esté ahí, para quitarla se hace

#route del -host

###############

# TCP Wrappers#

###############

###################

# External Command#

###################

Aquí es donde metemos los comandos que ejecutaremos externos a Porsentry si elegimos la opción 2 en las ignore Options. Por ejemplo, si tenemos soporte para iptables en nuestra máquina, añadimos una regla para que el firewall pare todas las conexiones del cabroncete.

KILL_RUN_CMD=”/sbin/iptables -A INPUT -s $TARGET -j DROP”

KILL_HOSTS_DENY=”ALL: $TARGET$ : DENY”

Aquí, añadimos la IP agresora a nuestro /etc/hosts.deny … una barrera más

###################

# External Command#

###################

Aquí es donde metemos los comandos que ejecutaremos externos a Porsentry si elegimos la opción 2 en las ignore Options. Por ejemplo, si tenemos soporte para iptables en nuestra máquina, añadimos una regla para que el firewall pare todas las conexiones del cabroncete.

KILL_RUN_CMD=”/sbin/iptables -A INPUT -s $TARGET -j DROP”

#####################

# Scan trigger value#

#####################

SCAN_TRIGGER=”00?

Aquí indicamos el número de puertos que han de ser escaneados para que el Portsentry actue contra el agresor. Es cojonudo dejarlo en 0, con que toque un puerto nos sobra, no somos personas generosas, estamos intentando proteger nuestro sistema y ya con que nos toquen el puerto 22 indica que a priori, no está pensando nada bueno.

######################

# Port Banner Section#

######################

Esto es una lamerada que solo funciona si se está ejecutando el modo normal, en teoria es un mensajito que saldrá a la persona que está violentando el puerto que tenemos a la escucha, yo paso de poner nada.

Por último, modificamos el fichero /etc/defaults/portsentry indicando al demonio el modo en el que debe iniciar.

TCP_MODE=”atcp”

#UDP_MODE=”udp”

Comentamos la parte udp, pq ya dije que en mi caso, lo para todo el router y le decimos mediante el parametro atcp que se inicie en modo avanzado y monitorizando las conexiones tcp.

Reiniciamos el servicio

#/etc/init.d/portsentry restart

Y ya está todo corriendo correctamente, Portsentry nos enviará alertas cuando nos ataquen a /var/log/syslog y mantendrá actualizada su lista de gente bloqueada y el historial en los ficheros que indicamos en esta configuración.

En la pc que tenemos corriendo portsentry ejecutamos:

#tail -f /var/log/syslog

Para ver los logs simplemente ejecutamos:

#nmap host-con-portsentry-instalado

Y veremos en el tail los logueos del nmap con la etiqueta "attackalert"

PARA CREAR REGLA DE IPTABLES:

-----------------------------

##################

# Ignore Options #

##################

# 0 = Do not block UDP/TCP scans.

# 1 = Block UDP/TCP scans.

# 2 = Run external command only (KILL_RUN_CMD)BLOCK_UDP="1"

BLOCK_UDP="1"

BLOCK_TCP="1"

###################

# Dropping Routes:#

###################

KILL_ROUTE="/sbin/iptables -I INPUT -s $TARGET$ -j DROP"

#No se puede combinar con otro, por ejemplo elijo el anterior o este:

#KILL_ROUTE="/sbin/route add -host $TARGET$ reject"

#nunca ambos

y cada vez que se escanea de la otra ip se crea un log en /etc/portsentry/portsentry.history <-- borrarla y reiniciar el demonio:

#/etc/init.d/portsentry

Hacer el escaneo desde el host remoto:

#nmap -sT 192.168.1.105

Verificar que se creo una regla de iptables en el server de portsentry:

#iptables -L

Para borrar la regla:

#iptables -D INPUT 1

Fuentes y Bibliografia:

-----------------------

* http://gnu4all.wordpress.com

* http://www.securityfocus.com/infocus/1580

* http://www.gwolf.org/seguridad/portsentry/node2.html

jueves, 12 de junio de 2008

Instalar emesene

eMeSeNe es un cliente de mensajería instantánea desarrollada en Python + GTK. Es similar al MSN Messenger, pero un poco simplificado.

Editamos el archivo de repositorios:

vim /etc/apt/sources.list

Agregamos lo siguiente a dicho archivo:

deb http://apt.emesene.org/ ./

deb-src http://apt.emesene.org/ ./

Updapeamos e instalamos:

apt-get update

apt-get install emesene

Si quieren activar "Lo que estoy escuchando" instalamos:

apt-get install python-dcop

Editamos el archivo de repositorios:

vim /etc/apt/sources.list

Agregamos lo siguiente a dicho archivo:

deb http://apt.emesene.org/ ./

deb-src http://apt.emesene.org/ ./

Updapeamos e instalamos:

apt-get update

apt-get install emesene

Si quieren activar "Lo que estoy escuchando" instalamos:

apt-get install python-dcop

lunes, 9 de junio de 2008

Monitoreo de la red con Cacti

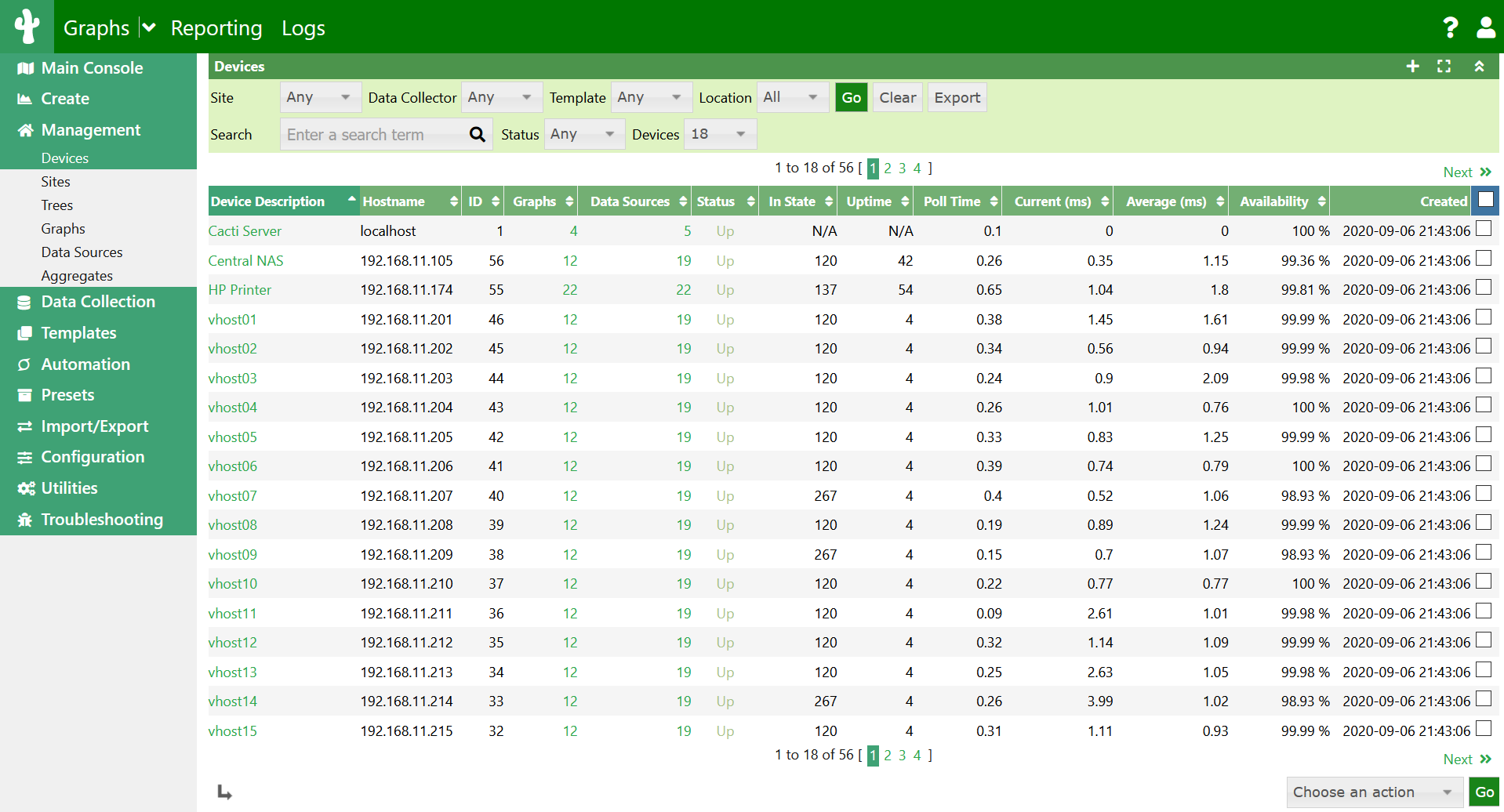

¿Qué es Cacti?

Cacti es un sistema de monitorización de redes, esto quiere decir, que podemos tener controlados los servicios que presta nuestra red en todo momento casi en tiempo real. Es un potente software con el que podremos controlar en todo momento el estado de nuestra red.

Download tutorial: http://rs8.rapidshare.com/files/93107791/instalar_cacti.pdf

Descarga de cacti: http://www.cacti.net/download_cacti.php

Scripts: http://forums.cacti.net/about15067.html

miércoles, 2 de abril de 2008

Servidor Web en linux APACHE2 (by Morsa) parte6

Ver Estadísticas Gráficas con WebAlizer:

Instalamos WebAlizer:

Código:

apt-get install webalizer

Copiamos el archivo de configuración con el nombre de nuestro site:

Código:

cd /etc/webalizer

cp webalizer.conf central.net.conf

Modificamos las siguientes líneas del arcihvo central.net.conf:

línea 20 -> LogFile -> Especificarle nuestro log /var/log/apache2/central.net.80.log

línea 38 -> OutputDir -> /var/www/central.net/stats -> donde pondrá las estadísticas.

Creamos el directorio:

Código:

mkdir /var/www/central.net/stats/

Ejecutar el comando:

Código:

webalizer -c central.net

Debo estar posicionado en /etc/webalizer

Para verlo por web: http://central.net/stats

Instalamos WebAlizer:

Código:

apt-get install webalizer

Copiamos el archivo de configuración con el nombre de nuestro site:

Código:

cd /etc/webalizer

cp webalizer.conf central.net.conf

Modificamos las siguientes líneas del arcihvo central.net.conf:

línea 20 -> LogFile -> Especificarle nuestro log /var/log/apache2/central.net.80.log

línea 38 -> OutputDir -> /var/www/central.net/stats -> donde pondrá las estadísticas.

Creamos el directorio:

Código:

mkdir /var/www/central.net/stats/

Ejecutar el comando:

Código:

webalizer -c central.net

Debo estar posicionado en /etc/webalizer

Para verlo por web: http://central.net/stats

Servidor Web en linux APACHE2 (by Morsa) parte5

Modificación de Errores en el Explorador Web:

Dentro de VirtualHost de nuestro site agregamos:

Código:

vim /etc/apache2/sites-available/central.net

< VirtualHost.........

..............

..............

ErrorDocument 404 /404.htm

< /VirtualHost>

404 -> Número de error del explorador

404.htm -> Archivo que contendrá el error que quiero mostrar, no necesariamente debe tener el mismo nombre que el error, puedo llamarlo como quiera.

Luego Creamos el archivo 404.htm:

Código:

vim /var/www/central.net/404.htm

Acá escribimos lo que queremos que muestre el explorador cuando se produzca el error 404.

ERROR 404

Dentro de VirtualHost de nuestro site agregamos:

Código:

vim /etc/apache2/sites-available/central.net

< VirtualHost.........

..............

..............

ErrorDocument 404 /404.htm

< /VirtualHost>

404 -> Número de error del explorador

404.htm -> Archivo que contendrá el error que quiero mostrar, no necesariamente debe tener el mismo nombre que el error, puedo llamarlo como quiera.

Luego Creamos el archivo 404.htm:

Código:

vim /var/www/central.net/404.htm

Acá escribimos lo que queremos que muestre el explorador cuando se produzca el error 404.

ERROR 404

Servidor Web en linux APACHE2 (by Morsa) parte4

Cómo Crear LOGS para cada archivo:

Apache por defecto utiliza un log para todos los sites, lo que haremos a continuación será crear un log a nuestro modo y para un site específico.

Modificamos el siguiente archivo y debajo de todo del VirtualHost que creamos agregamos:

Código:

vim /etc/apache2/sites-available/central.net

< VirtualHost

CustomLog /var/log/apache2/central.net.log combined

< /VirtualHost >

Aclaro que los ......... no deben ponerlos, es lo que agregaron previamente a ese archivo, solamente los pongo para aclarar que deben dejarlo igual y solo agregar esa línea al final.

También podremos ver dentro del archivo /etc/apache2/apache2.conf, en la línea 201 los distintos tipos de formatos de LOGS. Existen 3:

Referer -> de qué sitio vienen

Agent -> cuándo se conectan

Combined -> abarca los tres anteriores

Apache por defecto utiliza un log para todos los sites, lo que haremos a continuación será crear un log a nuestro modo y para un site específico.

Modificamos el siguiente archivo y debajo de todo del VirtualHost que creamos agregamos:

Código:

vim /etc/apache2/sites-available/central.net

< VirtualHost

CustomLog /var/log/apache2/central.net.log combined

< /VirtualHost >

Aclaro que los ......... no deben ponerlos, es lo que agregaron previamente a ese archivo, solamente los pongo para aclarar que deben dejarlo igual y solo agregar esa línea al final.

También podremos ver dentro del archivo /etc/apache2/apache2.conf, en la línea 201 los distintos tipos de formatos de LOGS. Existen 3:

Referer -> de qué sitio vienen

Agent -> cuándo se conectan

Combined -> abarca los tres anteriores

Servidor Web en linux APACHE2 (by Morsa) parte3

Restringir Sitios a determinadas direcciones Ip's:

Dentro del archivo .htaccess que creamos en el post anterior agregar:

Order Deny,Allow

Deny From all

Allow From 192.168.1.111

Lo que ya teníamos agregado lo dejamos, es decir que dicho archivo nos quedará de la siguiente forma:

Order Deny,Allow

Deny From all

Allow From 192.168.1.111

AuthType Basic

AuthName "Privado"

AuthUserFile /etc/apache2/users

Require valid-user/

Lo que hemos hecho en las primeras líneas fue crear un bloqueo de acceso a todos y luego le permitimos el acceso a dicho site a la dirección ip 192.168.1.111

Dentro del archivo .htaccess que creamos en el post anterior agregar:

Order Deny,Allow

Deny From all

Allow From 192.168.1.111

Lo que ya teníamos agregado lo dejamos, es decir que dicho archivo nos quedará de la siguiente forma:

Order Deny,Allow

Deny From all

Allow From 192.168.1.111

AuthType Basic

AuthName "Privado"

AuthUserFile /etc/apache2/users

Require valid-user/

Lo que hemos hecho en las primeras líneas fue crear un bloqueo de acceso a todos y luego le permitimos el acceso a dicho site a la dirección ip 192.168.1.111

Servidor Web en linux APACHE2 (by Morsa) parte2

Restringir Sitios con Usuario y Contraseña:

Crear un directorio:

Código:

mkdir /var/www/central.net/privado

Crear un index dentro de la carpeta privado:

Código:

vim /var/www/central.net/privado/index.html

Dentro poner cualquier cosa, por ejemplo hola mundo o algo por el estilo.

Verificar que podemos acceder mediante el explorador web por:

http://ip_servidor/privado

Crear un archivo dentro del directorio privado que se llame .htaccess y poner lo siguiente:

Código:

vim /var/www/central.net/privado/.htaccess

AuthType Basic

AuthName "Privado

AuthUserFile /etc/apache2/users

Require valid-user"

Creación de usuarios para el acceso:

Código:

htpasswd -c /etc/apache2/users admin

Users será el archivo donde ponga el usuario y contraseña, admin es el usuario que agregará y luego le solicitará el password para admin.

Luego probaremos nuevamente con el explorador web entrar al mismo directorio que anteriormente y veremos que nos pedirá usuario y contraseña, ahi ingresaremos el que recién hemos creado.

Si quiero crear un nuevo usuario simplemente ejecutaremos el comando htpasswd pero sin el parámetro -c, ejemplo:

Código:

htpasswd /etc/apache2/users otroUsuario

Crear un directorio:

Código:

mkdir /var/www/central.net/privado

Crear un index dentro de la carpeta privado:

Código:

vim /var/www/central.net/privado/index.html

Dentro poner cualquier cosa, por ejemplo hola mundo o algo por el estilo.

Verificar que podemos acceder mediante el explorador web por:

http://ip_servidor/privado

Crear un archivo dentro del directorio privado que se llame .htaccess y poner lo siguiente:

Código:

vim /var/www/central.net/privado/.htaccess

AuthType Basic

AuthName "Privado

AuthUserFile /etc/apache2/users

Require valid-user"

Creación de usuarios para el acceso:

Código:

htpasswd -c /etc/apache2/users admin

Users será el archivo donde ponga el usuario y contraseña, admin es el usuario que agregará y luego le solicitará el password para admin.

Luego probaremos nuevamente con el explorador web entrar al mismo directorio que anteriormente y veremos que nos pedirá usuario y contraseña, ahi ingresaremos el que recién hemos creado.

Si quiero crear un nuevo usuario simplemente ejecutaremos el comando htpasswd pero sin el parámetro -c, ejemplo:

Código:

htpasswd /etc/apache2/users otroUsuario

Servidor Web en linux APACHE2 (by Morsa) parte1

Instalación y Configuración:

Instalamos primero el entorno gráfico:

Código:

hat#apt-get install xfce xorg gdm

Instalamos apache2:

Código:

hat#apt-get install apache2

Nos posicionamos el el directorio del apache2:

Código:

hat#cd /etc/apache2

Dentro encontraremos varios directorios, dentro de los cuales estarán sites-enabled

y sites-available. El ultimo directorio son los sitios disponibles, pero que no están

funcionando, para que funcione debo hacerle un enlace simbolico en sites-enable.

Lo mismo ocurrirá con los directorios mods-enable y mods-available.

Ahora editaremos el archivo de configuración principal de apache:

Código:

hat#vim /etc/apache2/apache2.conf

Dentro de el tendremos que tener lo siguiente:

Código:

en la linea 50 aprox debo tener: ServerRoot

dentro del vim si ejecutamos: ":50" nos enviará a la línea 50.

KeepAlive <-- Función para mantener viva la conexión, si montamos un site chico le

pondremos On y para sitios grandes le pondremos Off.

Por la línea 125 aprox tendremos el usuario y grupo del apache: www-data

En la línea 175 nos indicará los logs de los errores.